运维中心

概念

这里用户可以管理 Helm 应用、日志和集群事件持久化。

这里用户可以管理 Helm 应用、日志和集群事件持久化。

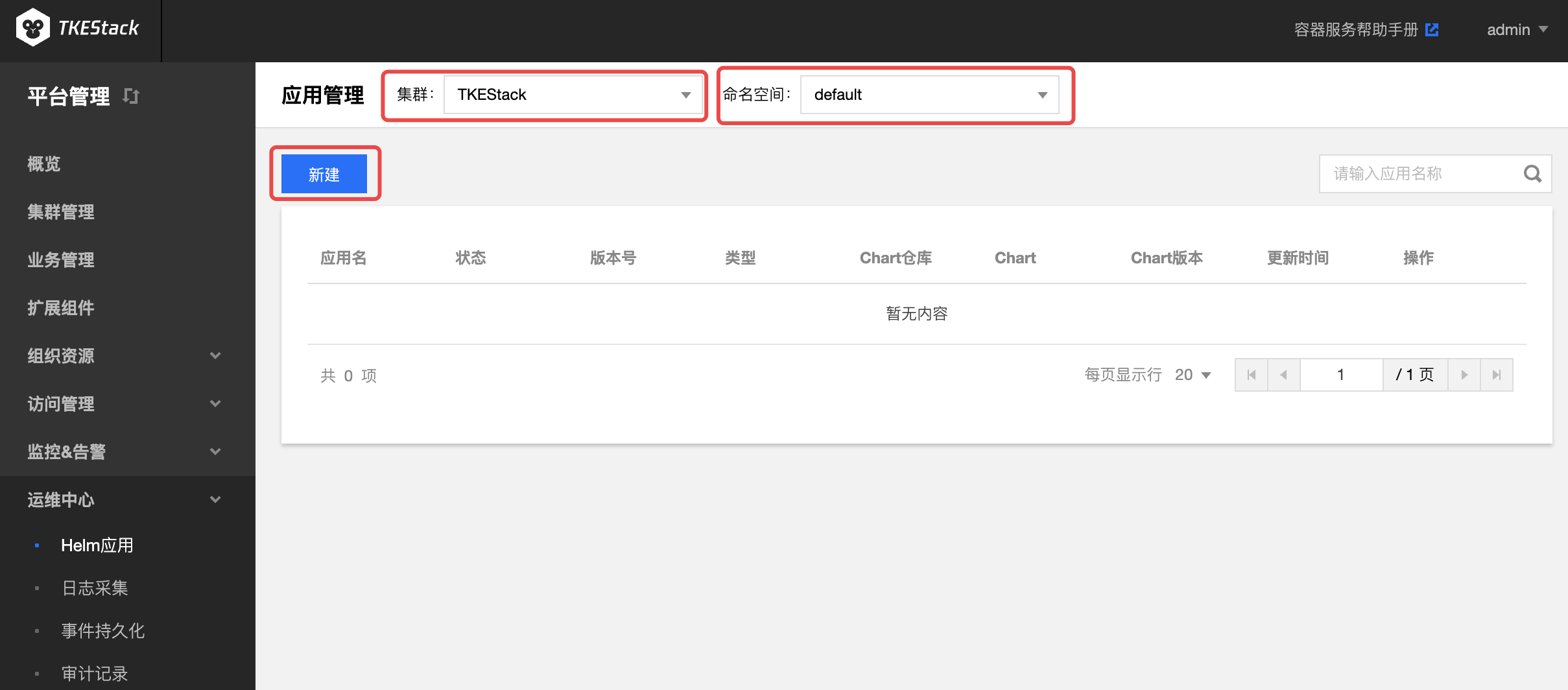

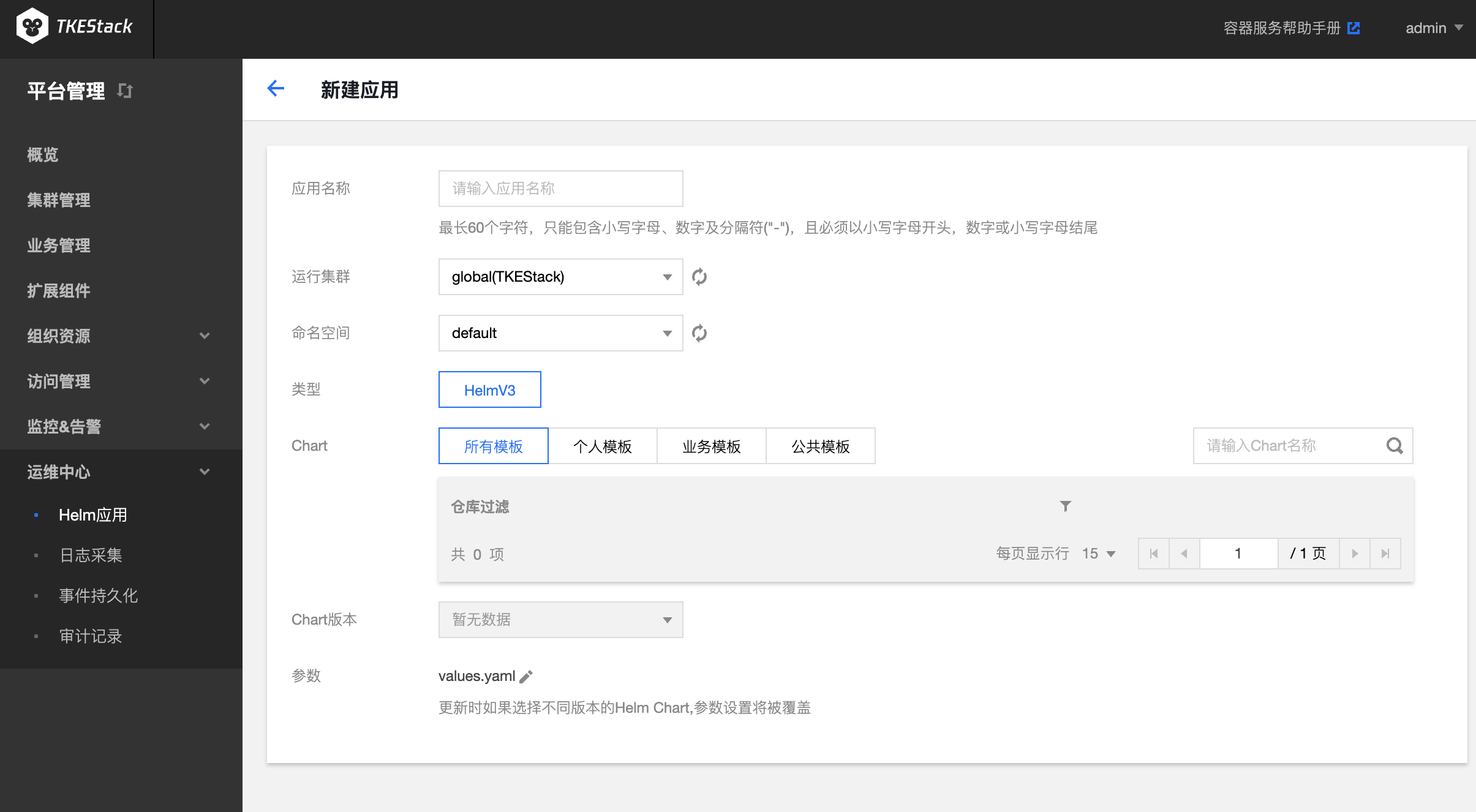

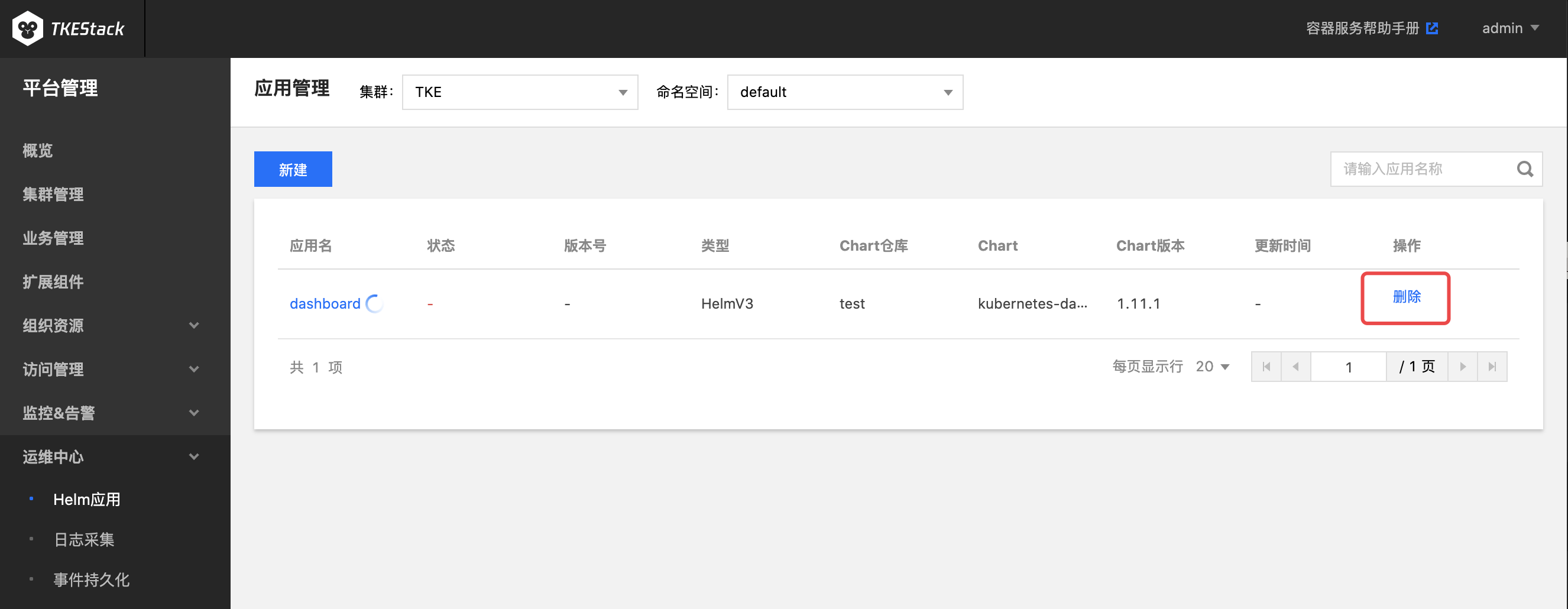

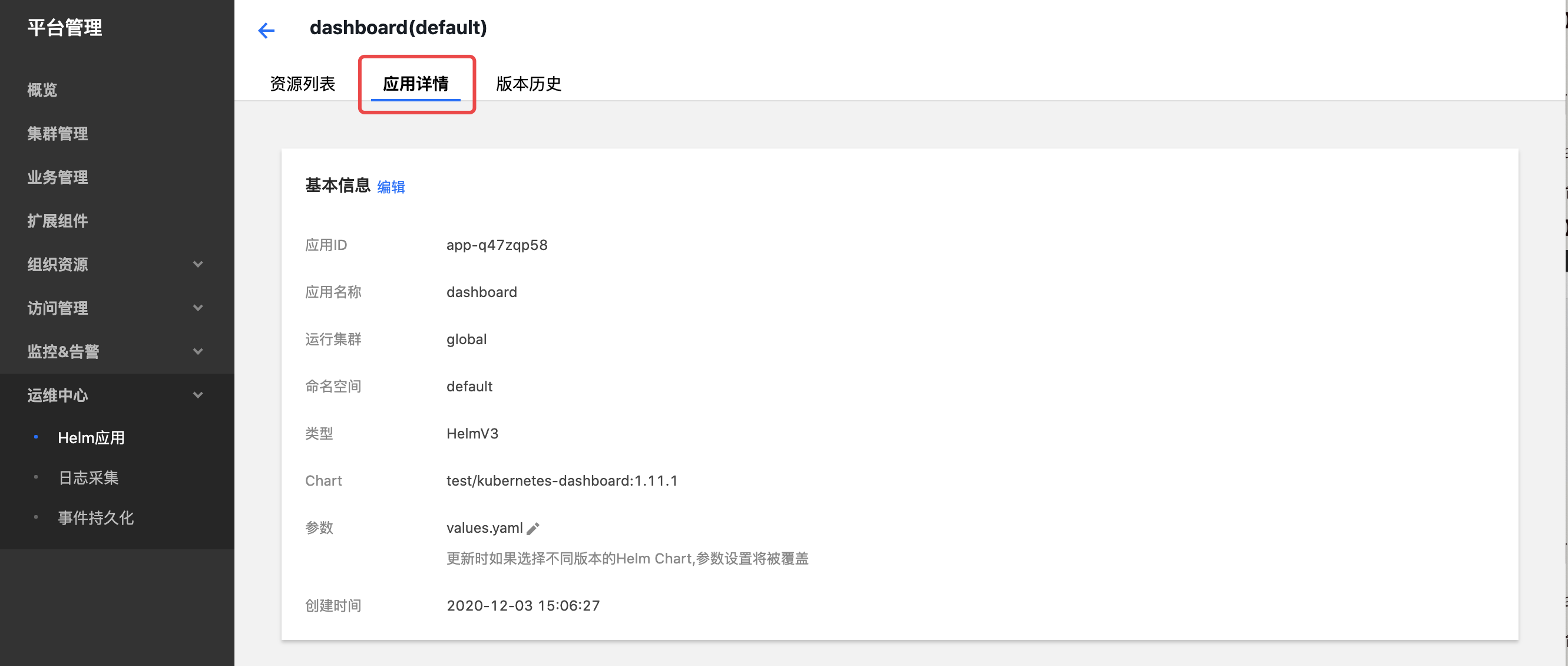

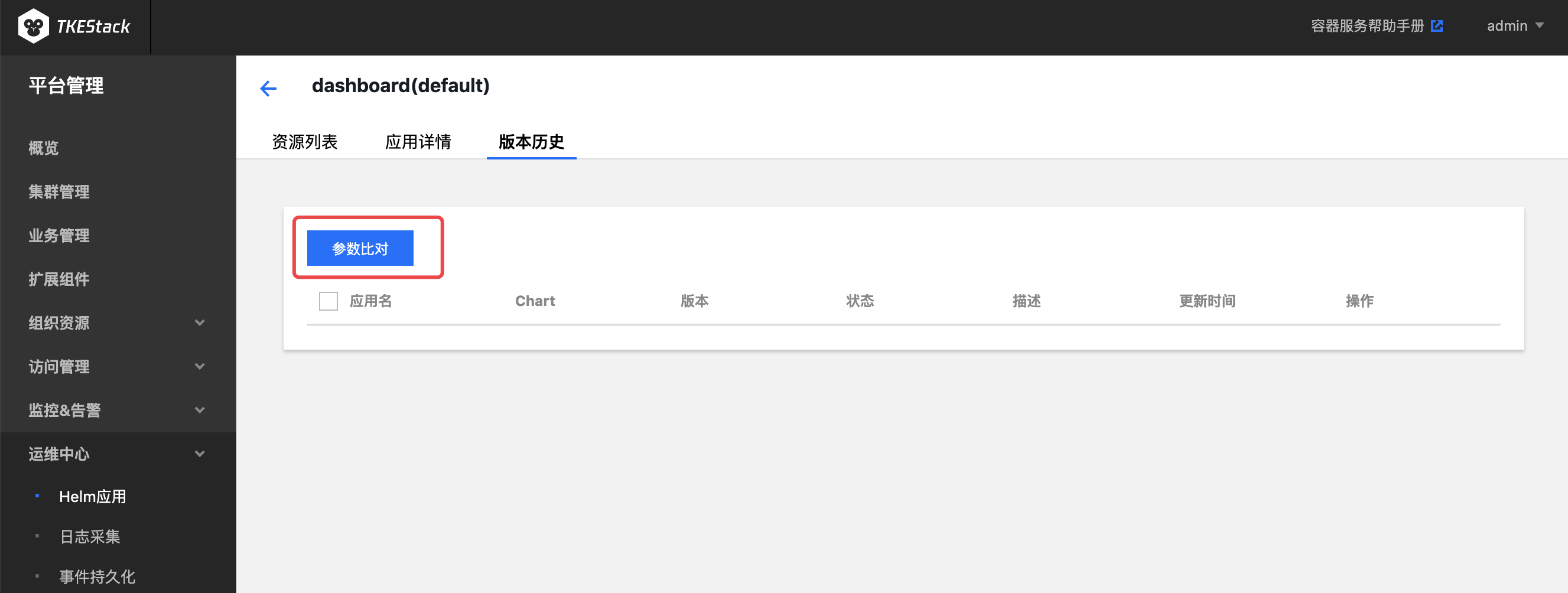

应用功能是 TKEStack 集成的 Helm 3.0 相关功能,为您提供创建 helm chart、容器镜像、软件服务等各种产品和服务的能力。已创建的应用将在您指定的集群中运行,为您带来相应的能力。

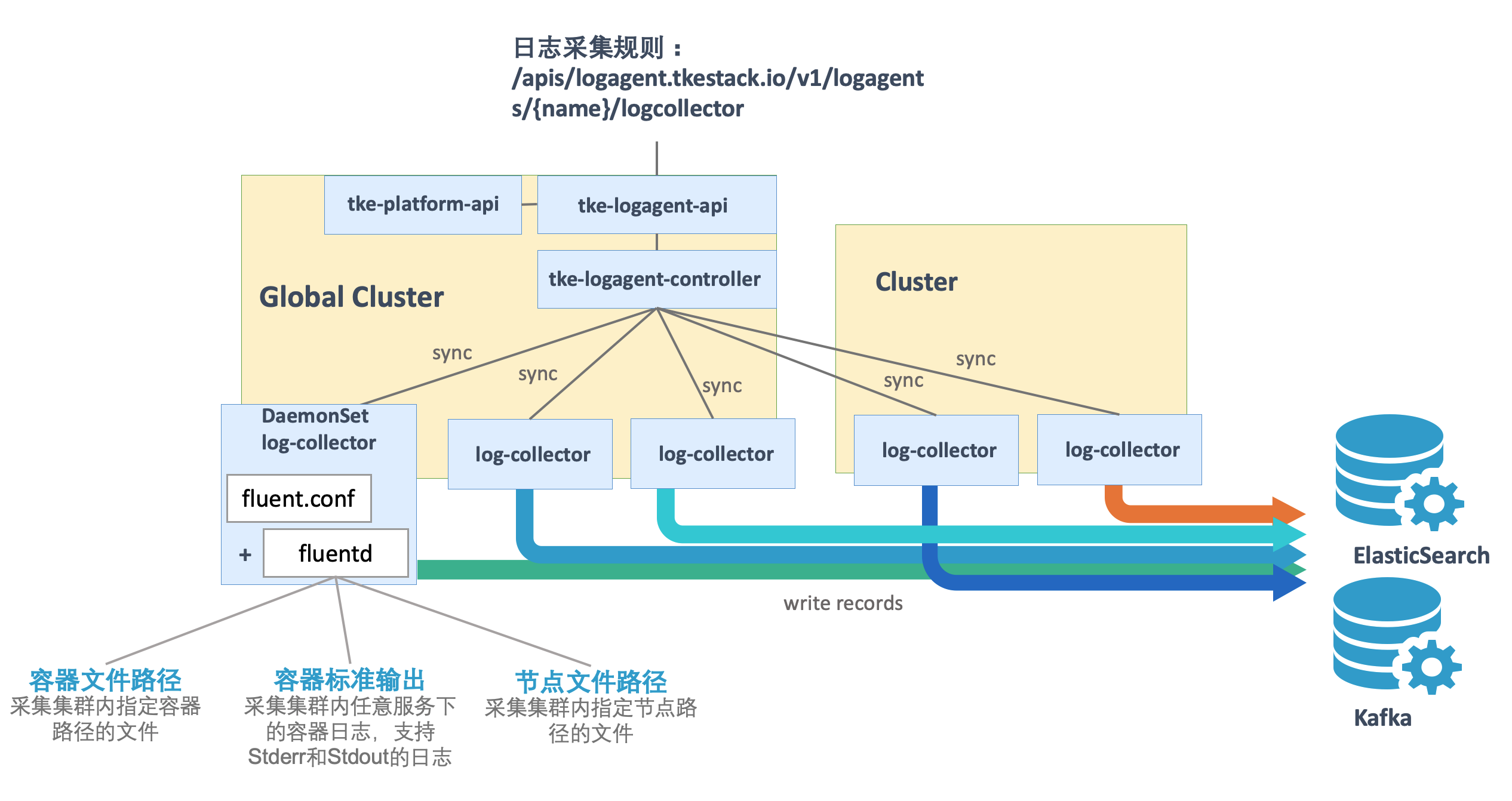

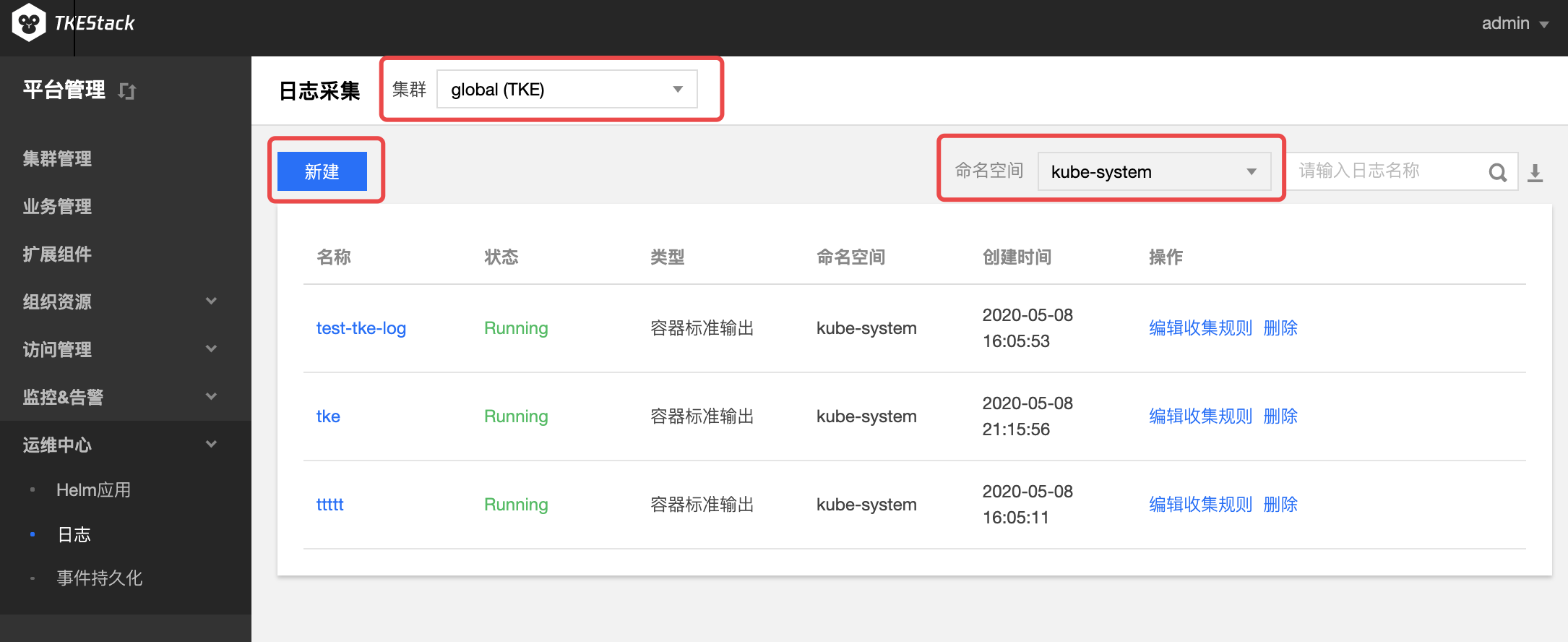

TKESTack 提供的集群内日志采集功能,支持将集群内服务或集群节点特定路径文件的日志发送至 Kafka、Elasticsearch 等消费端,支持采集容器标准输出日志,容器内文件日志以及主机内文件日志。更提供事件持久化、审计等功能,实时记录集群事件及操作日志记录,帮助运维人员存储和分析集群内部资源生命周期、资源调度、异常告警等情况。

日志收集功能需要为每个集群手动开启。日志收集功能开启后,日志收集组件 logagent 会在集群内以 Daemonset 的形式运行。用户可以通过日志收集规则配置日志的采集源和消费端,日志收集 Agent 会从用户配置的采集源进行日志收集,并将日志内容发送至用户指定的消费端。需要注意的是,使用日志收集功能需要您确认 Kubernetes 集群内节点能够访问日志消费端。

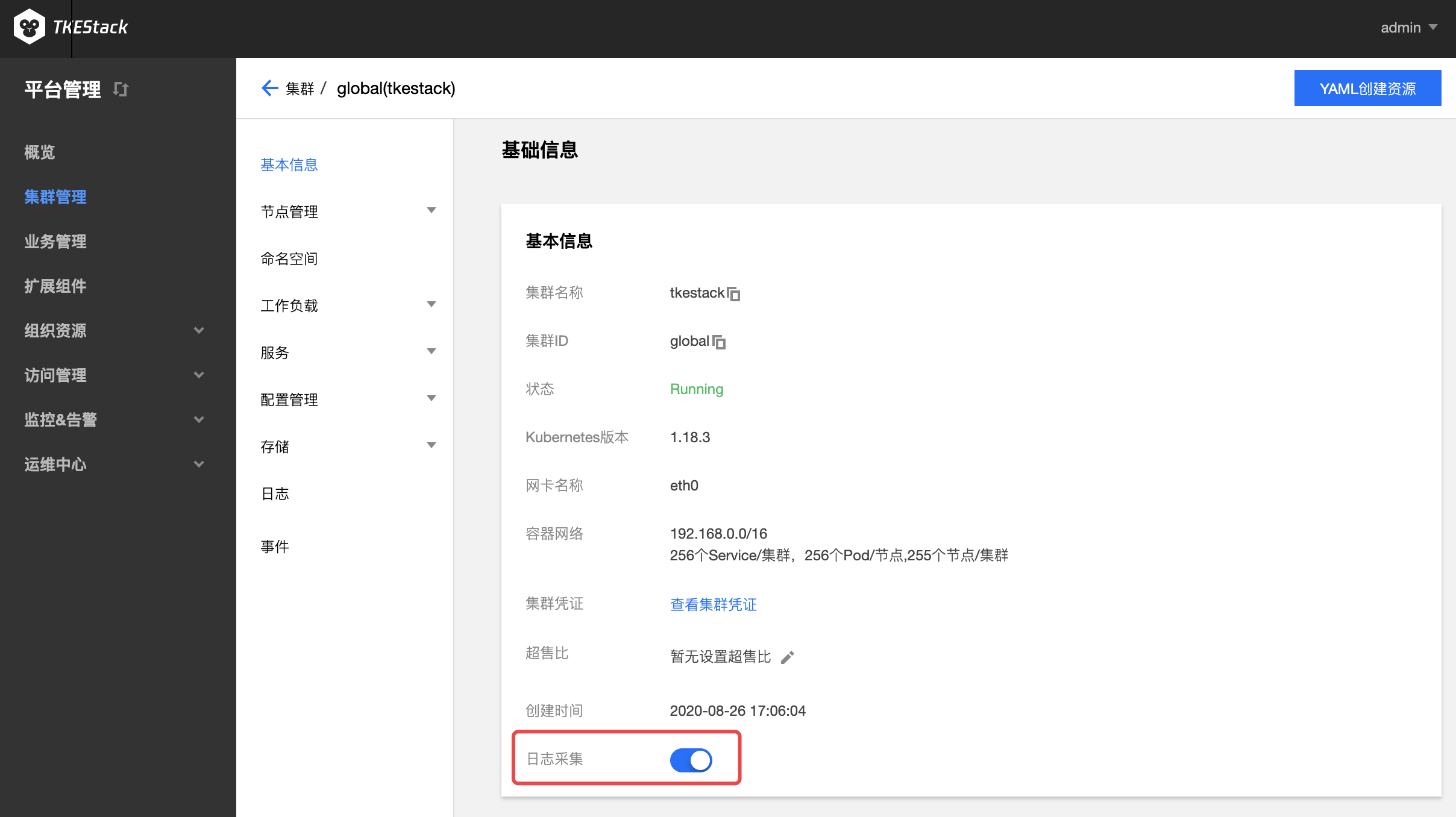

注意:日志采集对接外部 Kafka 或 Elasticsearch,该功能需要额外开启,位置在集群 基本信息 下面,点击开启“日志采集”服务。

Kafka:

Elasticsearch:

注意:当前只支持未开启用户登录认证的 ES 集群

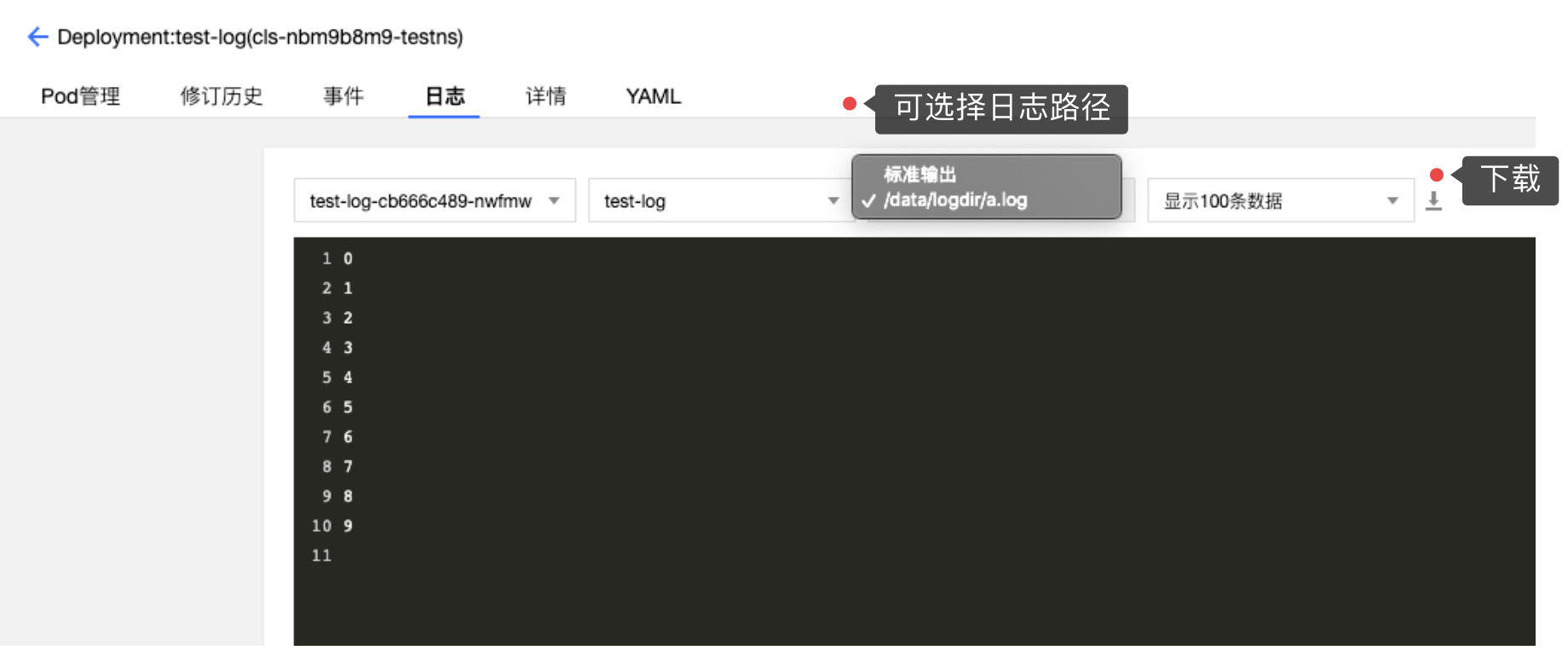

LogAgent 除了支持日志规则的创建,也支持指定容器运行后的日志目录,可实现日志文件展示和下载。

前提:需要在创建负载时挂载数据卷,并指定日志目

创建负载以后,在/data/logdir目录下的所有文件可以展示并下载,不仅是日志文件,例如我们在容器的/data/logdir下新建一个名为a.log的文件,如果有内容的话,也可以在这里展示与下载

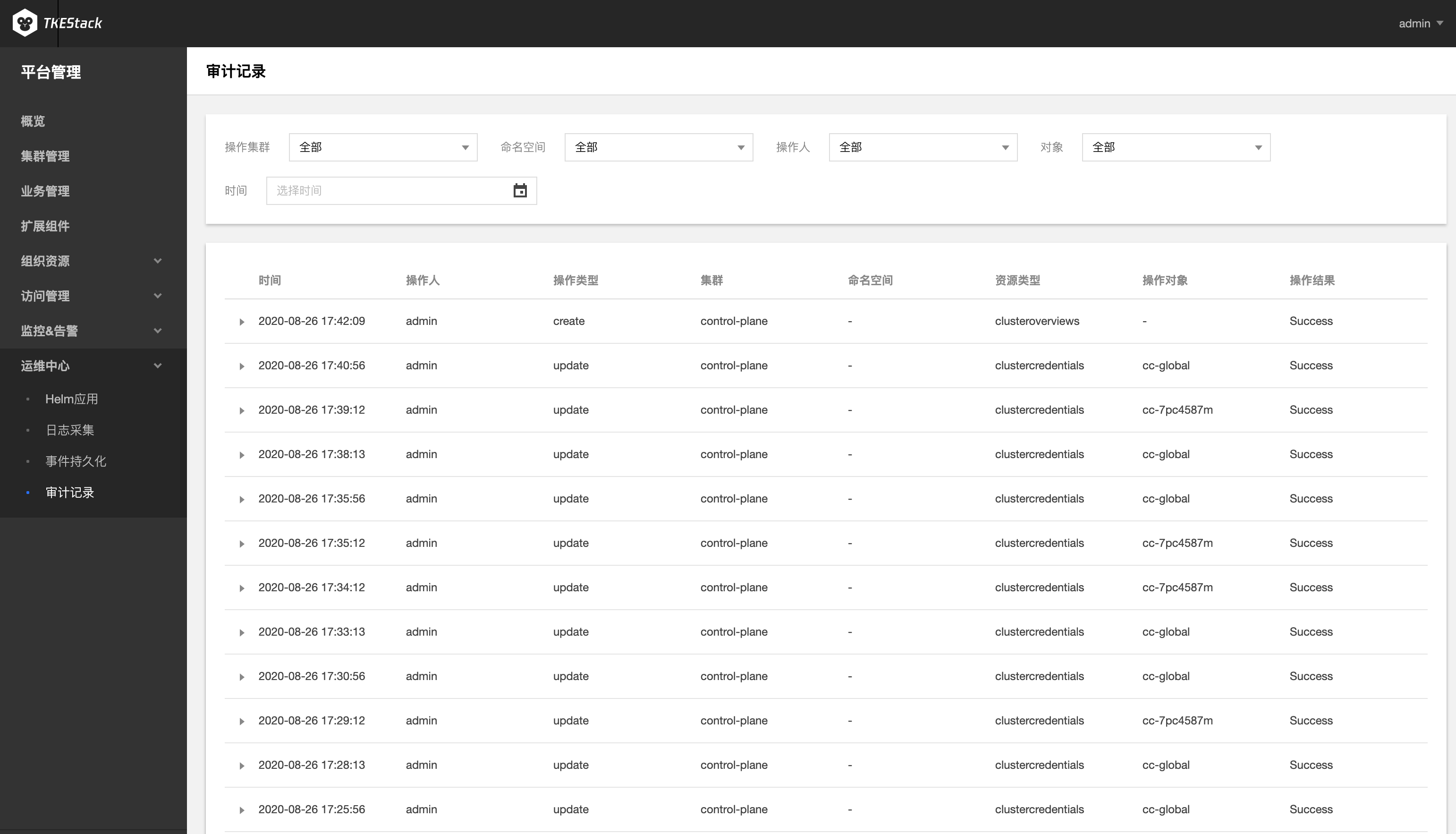

TKEStack 集群审计是基于 Kubernetes Audit 对 kube-apiserver 产生的可配置策略的 JSON 结构日志的记录存储及检索功能。本功能记录了对 kube-apiserver 的访问事件,会按顺序记录每个用户、管理员或系统组件影响集群的活动。

集群审计功能提供了区别于 metrics 的另一种集群观测维度。开启 TKEStack 集群审计后,会在集群里的 tke 命名空间下生成 tke-audit-api 的 Deployment,Kubernetes 可以记录每一次对集群操作的审计日志。每一条审计日志是一个 JSON 格式的结构化记录,包括元数据(metadata)、请求内容(requestObject)和响应内容(responseObject)三个部分。其中元数据(包含了请求的上下文信息,例如谁发起的请求、从哪里发起的、访问的 URI 等信息)一定会存在,请求和响应内容是否存在取决于审计级别。通过日志可以了解到以下内容:

{

"kind":"Event",

"apiVersion":"audit.k8s.io/v1",

"level":"RequestResponse",

"auditID":0a4376d5-307a-4e16-a049-24e017******,

"stage":"ResponseComplete",

// 发生了什么

"requestURI":"/apis/apps/v1/namespaces/default/deployments",

"verb":"create",

// 谁发起的

"user":{

"username":"admin",

"uid":"admin",

"groups":[

"system:masters",

"system:authenticated"

]

},

// 从哪里发起

"sourceIPs":[

"10.0.6.68"

],

"userAgent":"kubectl/v1.16.3 (linux/amd64) kubernetes/ald64d8",

// 发生了什么

"objectRef":{

"resource":"deployments",

"namespace":"default",

"name":"nginx-deployment",

"apiGroup":"apps",

"apiVersion":"v1"

},

// 结果是什么

"responseStatus":{

"metadata":{

},

"code":201

},

// 请求及返回具体信息

"requestObject":Object{...},

"responseObject":Object{...},

// 什么时候开始/结束

"requestReceivedTimestamp":"2020-04-10T10:47:34.315746Z",

"stageTimestamp":"2020-04-10T10:47:34.328942Z",

// 请求被接收/拒绝的原因是什么

"annotations":{

"authorization.k8s.io/decision":"allow",

"authorization.k8s.io/reason":""

}

}

在 Installer 安装页面的控制台安装的第5步中,如下图所示,已经开启平台审计功能,并配置好 ElasticSearch:

TKEStack 关于审计的相关配置:

# kube-apiserver 地址:/etc/kubernetes/manifests/kube-apiserver.yaml

--audit-policy-file=/etc/kubernetes/audit-policy.yaml # 审计策略

--audit-webhook-config-file=/etc/kubernetes/audit-api-client-config.yaml # 指定 Webhook backend 的配置文件

# 获取 TKEStack 审计组件的详细信息

kubectl describe deploy -ntke tke-audit-api

# 获取 TKEStack 审计的相关配置

kubectl describe cm -ntke tke-audit-api

Kubernetes Events 包括了 Kuberntes 集群的运行和各类资源的调度情况,对维护人员日常观察资源的变更以及定位问题均有帮助。TKEStack 支持为您的所有集群配置事件持久化功能,开启本功能后,会将您的集群事件实时导出到 ElasticSearch 的指定索引。

Kubernetes 事件是集群内部资源生命周期、资源调度、异常告警等情况产生的记录,可以通过事件深入了解集群内部发生的事情,例如调度程序做出的决策或者某些pod从节点中被逐出的原因。

kubernetes 默认仅提供保留一个小时的 kubernetes 事件到集群的 ETCD 里。 PersistentEvent 提供了将 Kubernetes 事件持久化存储的前置功能,允许您通过PersistentEvent 将集群内事件导出到您自有的存储端。

在集群内部署PersistentEvent Add-on , 将在集群内部署以下kubernetes对象

| kubernetes对象名称 | 类型 | 默认占用资源 | 所属Namespaces |

|---|---|---|---|

| tke-persistent-event | deployment | 0.2核CPU,100MB内存 | kube-system |

登录 TKEStack

切换至【平台管理】控制台,选择 【扩展组件】,选择需要安装事件持久化组件的集群,安装 PersistentEvent 组件,注意安装 PersistentEvent 时需要在页面下方指定 ElasticSearch 的地址和索引

注意:当前只支持版本号为5,且未开启用户登录认证的 ES 集群

事件持久化存储: 是否进行持久化存储

注意:当前只支持版本号为5,且未开启用户登录认证的 ES 集群

Elasticsearch地址: ES 地址,如:http://190.0.0.1:200

索引: ES索引,最长60个字符,只能包含小写字母、数字及分隔符("-"、"_"、"+"),且必须以小写字母开头